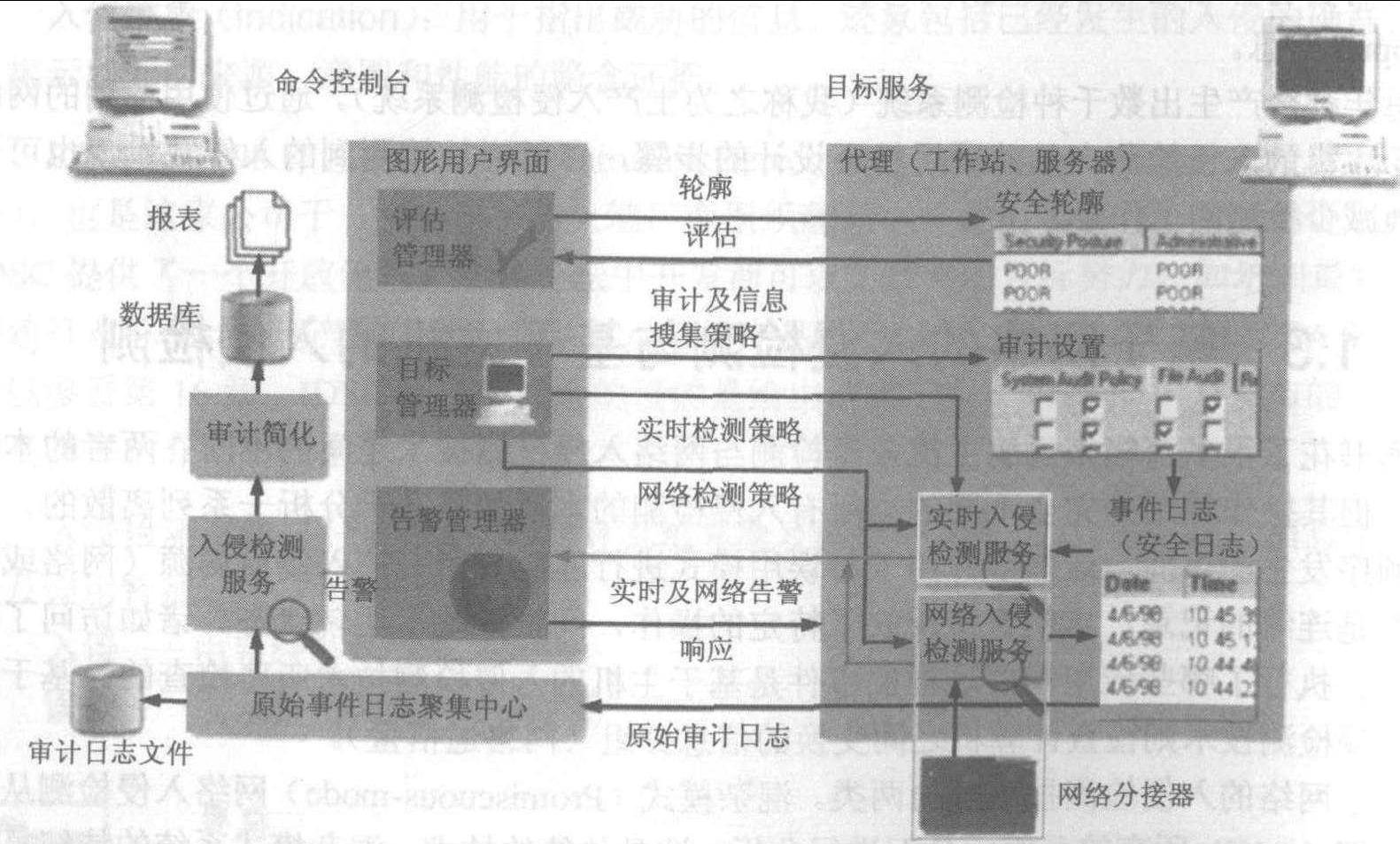

3.2 基于网络的检测

考虑下面的攻击场景(attack scenario),基于主机的技术通常不可能检测出这些类型的攻击,这就凸显了两种系统的不同之处。大多数基于网络的攻击都是由操作系统的缺陷导致的,其缺陷能被许多恶意方式利用,这些方式包括非授权访问、数据/资源窃取及拒绝服务。

3.2.1 非授权访问

当外部人员进入网络而且未经允许就登录到你的系统中时,就发生了非授权访问(unauthorized access)。一旦他们登录进系统后,就可以用基于主机的机制进行更有效的追踪,但关键是要在他们访问之前或在访问期间用基于网络的机制来检测他们。

非授权登录(login)。网络上的非授权访问应该是不可能的。不幸的是,用于在网络上共 ...... (共2159字) [阅读本文]>>

上一篇

上一篇